Cyber Resilience Act verstehen und umsetzen: Was Hersteller über die digitalen Produkte jetzt wissen sollten

Der CRA verändert die Anforderungen an digitale Produkte tiefgreifend. Welche Pflichten auf Hersteller zukommen, erfährst Du hier kompakt zusammengefasst.

Inhalt

- Was ist der Cyber Resilience Act?

- Wen betrifft er und warum fast jedes Produkt dazugehört?

- Diese Anforderungen musst Du erfüllen

- So bereitest Du Dich strukturiert auf den CRA vor

- Welche Konsequenzen drohen bei Nichteinhaltung?

- FAQ zum Cyber Resilience Act

Was ist der Cyber Resilience Act?

Der EU Cyber Resilience Act (EU CRA) ist eine rechtsverbindliche EU-Verordnung. Er legt ein Mindestmaß an Cybersicherheit für Produkte mit digitalen Elementen fest und verfolgt das Ziel eines einheitlichen Sicherheitsstandards innerhalb des europäischen Binnenmarktes. Durch Minimierung von Sicherheitslücken und Verringerung der Angriffsflächen sollen die Produkte und deren Nutzer besser vor Cyberangriffen und deren Auswirkungen geschützt werden.

Der CRA ist eine ergänzende Regulierung zu bereits bestehenden Anforderungen wie der NIS2-Richtlinie oder der RED-Directive und verknüpft sie miteinander. Der EU CRA ist zudem mit der CE-Kennzeichnung verbunden – bei fehlender Compliance kann diese aberkannt oder von vornherein nicht erteilt werden.

Ziel der EU ist es, Sicherheitslücken in digitalen Produkten deutlich zu reduzieren und europaweit einheitliche Sicherheitsstandards durchzusetzen.

Die EU verknüpft erstmals Cybersicherheit direkt mit der CE-Kennzeichnung. Ohne belegbare CRA-Konformität entfällt künftig das CE-Kennzeichen und somit der Zugang zum EU-Markt.

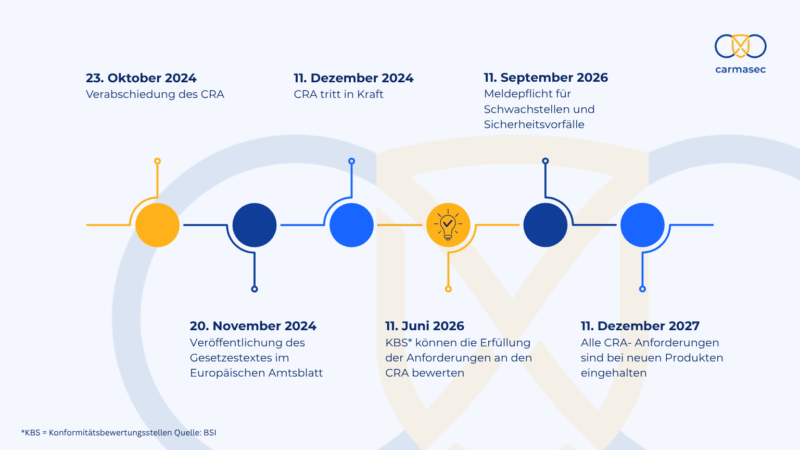

Inkrafttreten und Übergangsfristen des CRA

Der Cyber Resilience Act tritt 20 Tage nach seiner Veröffentlichung im Amtsblatt der Europäischen Union in Kraft. Für Unternehmen beginnt damit eine gestaffelte Umsetzungsphase, die bis Ende 2027 reicht. Ab diesem Zeitpunkt dürfen nur noch Produkte mit digitalen Elementen neu in Verkehr gebracht werden, die die vollständigen Anforderungen des CRA erfüllen. Die Übergangszeit sollte gezielt genutzt werden, um Sicherheitsarchitektur, Produktprozesse und Nachweisführung konform aufzustellen.

Fakten auf einen Blick:

- Verabschiedung: 13. März 2024 durch das Europäische Parlament

- Inkrafttreten: 10. Dezember 2024 (anschließend 36 Monate Übergangsfrist)

- Rechtsform: EU-Verordnung (direkt verbindlich, ohne nationale Umsetzung)

- Zielsetzung: Einheitliches Mindestniveau an Cybersicherheit für digitale Produkte

Wen betrifft er und warum fast jedes Produkt dazugehört?

Der EU Cyber Resilience Act betrifft Produkte mit digitalen Elementen. Dies umfasst Hardware- und Softwareprodukte, die eine direkte oder indirekte, logische oder physische Datenverbindung mit einem Gerät oder Netzwerk eingehen. Dadurch sind alle Hersteller, Importeure und Händler solcher Produkte betroffen. Auch Hersteller außerhalb der EU, die Produkte auf dem europäischen Markt vertreiben wollen, sind verpflichtet, den CRA zu erfüllen.

Bei kommerziellem Einsatz sind auch Open-Source-Produkte und -komponenten vom EU CRA betroffen. Er gilt für alle Produkte, die nach dem Inkrafttreten des EU CRA auf dem EU-Markt in Verkehr gebracht werden. Bereits zuvor auf dem EU-Markt in Umlauf gebrachte Produkte sind nicht betroffen, solange an ihnen keine wesentlichen Änderungen vorgenommen werden.

Vom Anwendungsbereich des EU CRA explizit ausgeschlossen sind:

- Kraftfahrzeuge, Kraftfahrzeugteile, Luftfahrzeuge und deren Bestandteile

- medizinische Geräte

- Produkte für die nationale Sicherheit/Militär

- Produkte für die Verarbeitung von Verschlusssachen

Diese Sicherheitsmaßnahmen sind Pflicht für CRA-konforme Produkte

Technische und organisatorische Sicherheitsanforderungen an Produkte:

- Security by Default – das Produkt muss in einer sicheren Standardkonfiguration auf den Markt gebracht werden

- Security by Design – das Produkt wird unter Beachtung der Cybersicherheit konzipiert

- Vulnerability Management – Schwachstellen müssen in einem Regelprozess behandelt werden, denn nur unter bestimmten Voraussetzungen dürfen bekannte Schwachstellen im Produkt enthalten sein

- Risk Management – Risiken durch Schwachstellen werden analysiert, bewertet und getrackt, es findet eine bewusste Entscheidung über den Umgang mit diesen Risiken statt

- Das Produkt muss für die gesamte Lebensdauer sicher sein, dies ist schon in den Entwurfs- und Entwicklungsphasen sowie im übrigen (Software-) Entwicklungsprozess zu beachten und erfordert dadurch letztlich einen Secure (Software) Development Lifecycle:

- lange Update-Unterstützung,

- Schutz vor bekannten Schwachstellen aus externen Quellen,

- automatische oder einfache Sicherheitsaktualisierungen.

Ohne nachfolgende Infrastrukturen bleibt der CRA ein Papiertiger

Der CRA verlangt Sicherheit entlang des gesamten Produktlebenszyklus. Das gelingt nur, wenn Unternehmen passende Infrastrukturen aufbauen. Sie sichern die Umsetzung technischer und organisatorischer Anforderungen und schaffen die Grundlage für dauerhafte Compliance.

Infrastruktur für Dokumentation und Transparenz

- Erstellung und Pflege einer SBOM (= Software Bill Of Materials/Software-Stückliste)

- Technische Dokumentation

- Risikoanalysen und Risikomanagement

- Kundeninformationen und Anwendungshinweise

- Meldeprozesse gegenüber Behörden wie der ENISA

Infrastruktur für Schwachstellenmanagement

- Schwachstellen müssen ohne Zeitverzug identifiziert, priorisiert und behoben werden

- Sicherheitslücken, die von außen gemeldet werden, erfordern eine strukturierte und dokumentierte Reaktion (Incident Response)

- Informationen über behobene Schwachstellen müssen öffentlich nachvollziehbar gemacht werden (Incident Disclosure)

- Sicherheitsupdates müssen sicher, kostenfrei und sofort nach Bereitstellung verfügbar gemacht werden

Infrastruktur für Sicherheitsprüfungen

- Statische Codeanalyse (SAST)

- Dynamische Tests (DAST)

- Penetrationstests

Infrastruktur für Transparenz und Meldungen

- Bereitstellung klarer Sicherheitsinformationen und Handlungsempfehlungen für Kunden

- Fristgerechte und strukturierte Meldungen an Behörden wie ENISA oder nationale Marktüberwachungsstellen

- Nachvollziehbare und dokumentierte Kommunikationsprozesse für Audit und Nachweisführung

Infrastruktur für Konformitätsbewertung

- Bewertung je nach Risikoklasse

- Selbstbewertung oder externe Prüfung

- Nachweis der Konformität und CE-Kennzeichnung

Cyber Resilience Act umsetzen: Diese Schritte sind jetzt wichtig

Die Anforderungen des Cyber Resilience Act (CRA) sind umfangreich. Mit einem strukturierten Vorgehen lassen sie sich klar priorisieren und umsetzen. Wichtig ist, früh zu klären, welche Produkte betroffen sind, welche Lücken bestehen und welche Maßnahmen notwendig sind. carmasec begleitet Unternehmen entlang des gesamten Prozesses von der Analyse bis zur Umsetzung sicherheitsrelevanter Maßnahmen.

- Betroffenheit analysieren

→ Allgemeine Betroffenheitsanalyse auf Organisationsebene

→ Produktspezifische Bewertung, inklusive Risikoklassifizierung - Lücken identifizieren

→ Durchführung einer Gap-Analyse und eines EU CRA Impact Assessments - Maßnahmen planen

→ Abgleich mit den Fristen des CRA

→ Fristen und Zeitplan im Blick behalten

→ Priorisierung nach Kritikalität und Ressourcen - Umsetzung vorbereiten mit den wichtigsten Maßnahmen für CRA-Compliance

• Schulungen für relevante Rollen und Fachbereiche

• Aufbau der vollständigen Sicherheitsdokumentation

• Erstellung einer SBOM (Software Bill of Materials)

• Einführung und Verbesserung von Schwachstellenmanagementprozessen

• Integration von Security by Design und Default in Entwicklungsprozesse

• Implementierung automatisierter Sicherheitsprüfungen in CI/CD-Pipelines

• Aufbau von Strukturen für Security Monitoring und Incident Response

• Sicherstellung regelmäßiger, sicherer und kostenloser Sicherheitsupdates

• Durchführung von Security Tests (SAST, DAST, Penetrationstests) nach Bedarf

– ideal ergänzt durch Threat-Informed Defense zur Überprüfung der Wirksamkeit gegenüber realen Angriffsmethoden

Nur wer vorbereitet ist bleibt am Markt. Das droht bei Nichteinhaltung des CRA

Der Cyber Resilience Act ist kein Papiertiger. Wer ihn ignoriert oder nur oberflächlich umsetzt, bringt sein Geschäftsmodell in Gefahr. Produkte ohne CRA-Konformität erhalten keine CE-Kennzeichnung und dürfen nicht auf den europäischen Markt. Unternehmen verlieren den Zugang zu Kunden und Umsätzen. Rückrufe und Vertriebsstopps verursachen hohe Kosten und reißen Lücken in Lieferketten und Roadmaps.

Verstöße gegen die Anforderungen führen zu empfindlichen Geldbußen. Die Strafen reichen bis zu 15 Millionen Euro oder 2,5 Prozent des weltweiten Jahresumsatzes. Händler und Importeure zahlen bis zu 10 Millionen Euro oder 2 Prozent.

Hinzu kommt der Vertrauensverlust. Kunden stellen Fragen. Partner springen ab. Behörden schauen genauer hin. Aus einem Compliance-Fehler wird schnell ein Reputationsproblem.

Für CISOs bedeutet das volle Verantwortung für technische Nachweise und ein funktionierendes Schwachstellenmanagement. CEOs haften wirtschaftlich und müssen strategisch vorsorgen. IT-Leiterinnen und IT-Leiter brauchen belastbare Prozesse, die das Produkt absichern. Produktverantwortliche müssen gewährleisten, dass jede neue Version marktfähig und dokumentiert ist.

Ohne Vorbereitung wird der CRA zum Geschäftsrisiko.

FAQ zum Cyber Resilience Act

Autor

Robert Heinlein denkt Sicherheit nicht aus der Theorie, sondern aus dem Projektalltag – quer durch Mittelstand, Konzerne und den öffentlichen Sektor. Ob als Information Security Officer, Cyber-Security Consultant oder IT-Ingenieur: Er bringt technisches Know-how, strukturierte Umsetzung und ein Gespür für realistische Lösungen mit. Sein Anspruch: Komplexität verstehen, Klarheit schaffen, Sicherheit möglich machen.

„Der Cyber Resilience Act verankert Cybersicherheit als festen Qualitätsfaktor digitaler Produkte – gleichwertig mit Funktionalität, physischer Produktsicherheit und Energieeffizienz. Prozesse wie Schwachstellenmanagement, Patch Management und transparente Software-Stücklisten wie SBOMs werden künftig messbar zur Verbesserung der Cybersicherheit beitragen müssen.“

– Robert Heinlein, Cyber-Security Consultant bei carmasec