Unsere Angebote

Managementsysteme für Informationssicherheit (ISMS)

Wir unterstützen Dich bei der Umsetzung Deines ISMS basierend auf bewährten Standards wie ISO 27001, BSI IT-Grundschutz, VdS 10000 und CISIS12. Zudem entwickeln wir kontinuierliche Verbesserungsprozesse für eine lückenlose und effektive Sicherheitsstrategie.

Unser Angebot:

- Aufbau von ISMS

- Umsetzung von Messbarkeit mit KPI

- Erstellung zertifizierungsfähiger Dokumentation

Informationssicherheits-Audits

In unseren Informationssicherheits-Audits prüfen wir Deinen aktuellen Stand der Cybersicherheit mittels einer Reifegrad-Analyse. Anschließend identifizieren wir mit einer Gap-Analyse geeignete Maßnahmen, um den Schutz deiner IT-Infrastruktur auf ein angemessenes Niveau zu heben.

Risikomanagement

Wir unterstützen Dich bei der Erstellung und Pflege eines lebendigen Risikomanagements. Mittels einer Risikoanalyse identifizieren und bewerten wir Deine IT-Risiken. Basierend darauf erstellen wir maßgeschneiderte Sicherheitskonzepte und definieren geeignete technische und organisatorische Maßnahmen.

IT-Compliance

Wir unterstützen Dich bei der Umsetzung gesetzlicher Vorgaben wie KRITIS, NIS-2, GxP, DORA, dem Cyber Resilience Act sowie der EU CER-Richtlinie. Wir beraten bei der Umsetzung branchenrelevanter Anforderungen wie ISO 27001, dem BSI IT-Grundschutz, TISAX, VAIT, BAIT und helfen Dir bei der Implementierung von Datenschutz nach DSGVO.

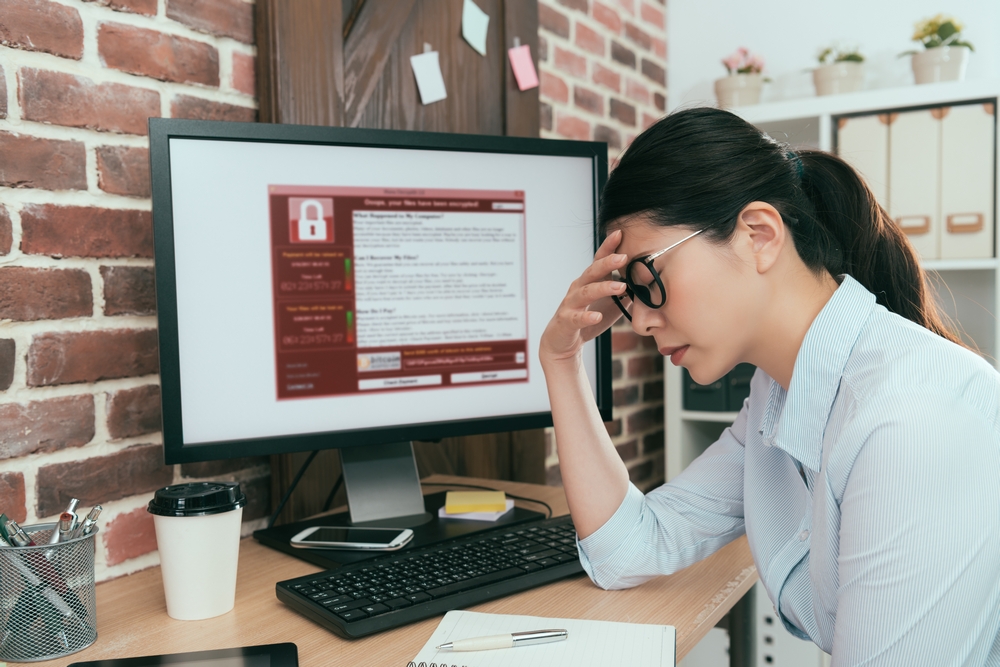

Security Awareness-Trainings

Deine Mitarbeitenden müssen jeden Tag angemessen auf Cyberbedrohungen reagieren können. Wir unterstützen Dich mit ISO- oder Compliance-Schulungen, Awareness-Workshops und Sicherheitstrainings.

Business Continuity Management

Wir entwickeln für Dich ein Business Continuity Management, mit dem Du auch in Krisenzeiten die Kontrolle behältst. Mit Hilfe von Business Impact Analysen erstellen wir für Dich maßgeschneiderte Notfallkonzeptionen für gängige Szenarien.